Tcpdump抓包

123456789tcpdump tcp -i eth1 -t -s 0 -c 100 and dst port ! 22 and src net 192.168.1.0/24 -w ./target.cap(1)tcp: ip icmp arp rarp 和 tcp、udp、icmp这些选项等都要放到第一个参数的位置,用来过滤数据报的类型(2)-i eth1 : 只抓经过接口eth1的包(3)-t : 不显示时间戳(4)-s 0 : 抓取数据包时默认抓取长度为68字节。加上-S 0 后可以抓到完整的数据包(5)-c 100 : 只抓取100个数据包(6)dst port ! 22 : 不抓取目标端口是22的数据包(7)src net 192.168.1.0/24 : 数据包的源网络地址为192.168.1.0/24(8)-w ./target.cap : 保存成cap文件,方便用ethereal(即wireshark)分析 - 可选参数

Juniper SRX多出口线路冗余

RPM配置1234567891011121314151617181920212223242526272829解决场景:Juniper多链路出口,路由主备,链路故障后,自动切换,同时不影响多链路的Dnat关键词解释:Successive-Loss 连续丢包数Total-Loss 总丢包数联通链路rpmset services rpm probe RpmProbeCU test cu-gateway target address 114.114.114.114 \\探测的目的地址set services rpm probe RpmProbeCU test cu-gateway probe-count 4 \\发送4个探测包set services rpm probe RpmProbeCU test cu-gateway probe-interval 5 \\4个探测包的间隔为5秒钟set services rpm probe RpmProbeCU test cu-gateway test-interval 5 \\完成4个探测包后,距离下次探测的间隔时间set services rpm p ...

Juniper基本配置

名词介绍123456789101112131415161718Cluster-id #:0-15可选,如果等于0不能做HA。Group #:横向,用于数据控制。Node id #:竖向,SRX1,SRX2. gr: GRE隧道接口ip: ip-over-ip接口ge: 千兆以太网接口ae: 聚合以太网接口as: 聚合SONET/SDH接口Fxp0:带外管理口。独立于HA,且管理口配置不会进行同步Fxp1(console Link):控制层面心跳口。不同型号接口不一样,不做配置。(可参考:https://www.juniper.net/documentation/us/en/software/junos/chassis-cluster-security-devices/topics/topic-map/security-chassis-cluster-verification.html)Fab(Fabric Link)#:数据面心跳。模块类型1GE或10GEReth#:转发数据口,每个SRX分一个接口捆绑成一个reth#。可理解为冗余端口组查看转发会话show security flow ...

Firepower 2100升级

fxos模式123456789101112131415由于firepower防火墙在单独运行ASA的时候,是运行在fxos系统中的一台虚拟机,故升级模式和平时不太一样show chassis inv show package进入fxos模式scope firmwaredownload image ftp://[email protected]/image_name show download-taskstate 状态为downloding时表示正在传输state为downloaded时表示传输完成show packagescope auto-install install security-pack version 9.18.2通过show或者show detail查看安装状态,安装完成后系统会自动重启重启完成后,可以正常登录fxos系统,但是此时ASA还需要进行升级但都是自动的,持续等待即可

此次升级会同时升级fxos和asa两个平台

使用 FXOS CLI 升级独立设备(官方参考链接)官方参考

asa sslvpn配置

本地用户配置1234567891011121314151617181920212223242526272829303132333435363738394041424344** 本地用户配置**基本配置不在赘述,只讲VPN相关配置,(本地用户密码认证)sslvpn用户DHCP ip local pool SslVpnUser 192.168.1.1-192.168.1.100 mask 255.255.255.0nat免除 nat (inside,outside) source static obj_network obj_network destination static sslsub sslsubacl配置 access-list sslacl extended permit tcp object sslsub object obj_30.2.2.0 \\源为vpn用户,目的为内网网段 access-list sslacl2 standard permit host 172.17.1.254 \\标准acl,只写目的 注意: 此处的两种类型ACL在下方根据场景选择性调用,可以调 ...

asa ipsec配置

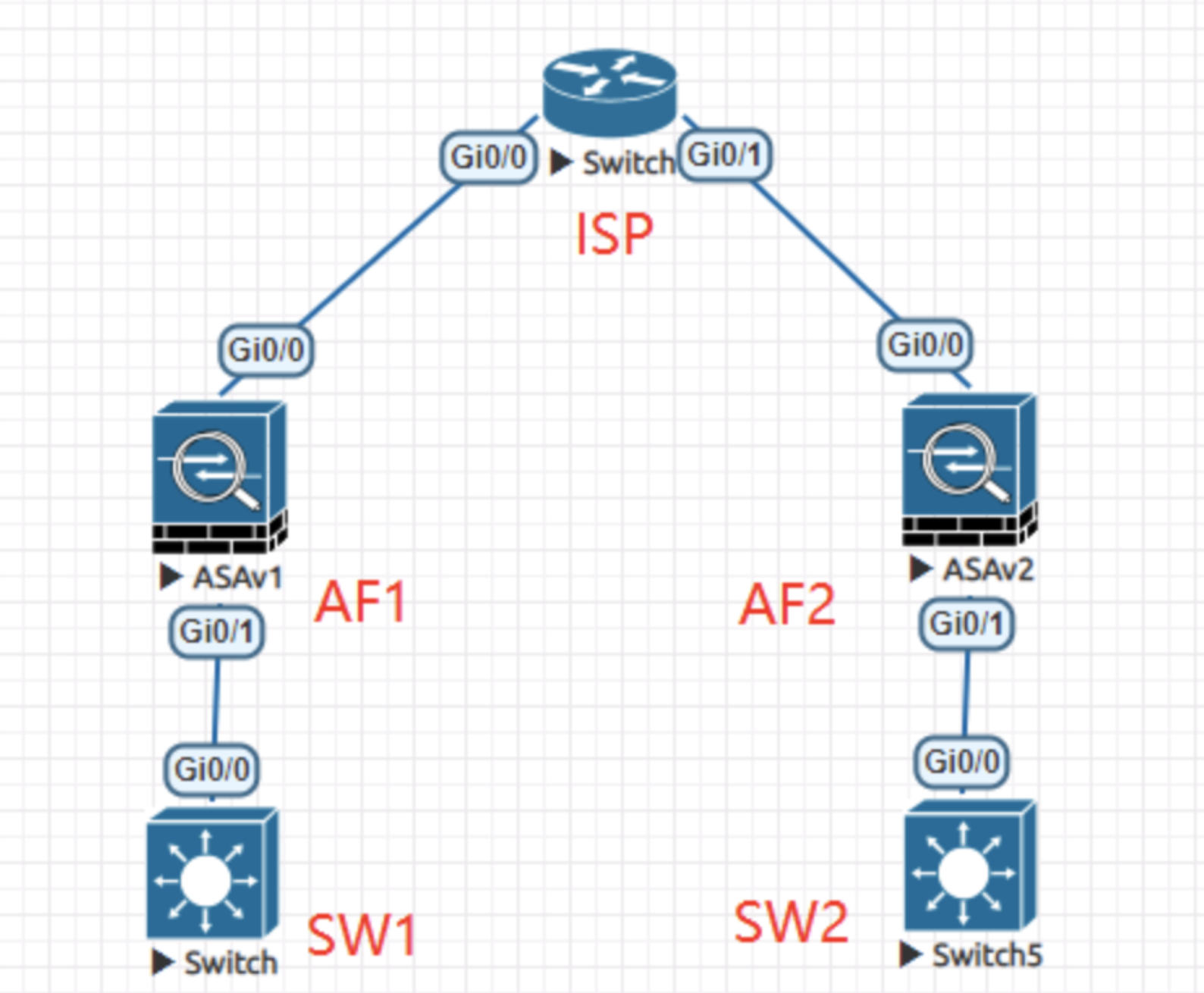

ISP配置12345inter g0/0 ip add 1.1.1.1 255.255.255.248inter g0/1 ip add 2.1.1.1 255.255.255.248

AF1配置12345678910111213141516171819202122232425262728293031323334353637383940414243444546474849505152535455公网接口配置inter g0/0 nameif outside ip add 1.1.1.1 255.255.255.248内网接口配置inter g0/1 nameif inside ip add 10.1.1.1 255.255.255.248内网网络对象配置 object network user_network subnet 10.2.1.0 255.255.255.0 nat (inside,outside) dynamic interface //对此网段地址做源地址转换,转换地址为出接口地址策略配置(ACL) access-list InToOut extended pe ...

ASA上网配置

实验拓扑

ISP配置12345inter g0/0 ip add 1.1.1.1 255.255.255.248inter g0/1 ip add 2.1.1.1 255.255.255.248

AF1配置1234567891011121314151617181920公网接口配置inter g0/0 nameif outside ip add 1.1.1.1 255.255.255.248内网接口配置inter g0/1 nameif inside ip add 10.1.1.1 255.255.255.248内网网络对象配置 object network user_network subnet 10.2.1.0 255.255.255.0 nat (inside,outside) dynamic interface //对此网段地址做源地址转换,转换地址为出接口地址策略配置(ACL) access-list InToOut extended permit ip object user_network any access-list InToOut extended p ...

cisco route多出口冗余

1234567891011121314151617181920212223242526272829303132333435363738394041424344454647484950515253545556575859606162636465666768697071#其实这个实验根本不需要用到track和IP SLA,只需2条metric不同的静态路由即可。这里我写出来只是想了解下track的用法。track 2 interface FastEthernet0/0 line-protocol #这是一种track的写法,能直接检测接口的链路通断状态,我觉得要比结合IP SLA的更简单,但是不如IP SLA控制的精细。 delay down 5 up 5!track 3 rtr 3 reachability #结合下方的IP SLA 3实现检测下一跳是否可达。 delay down 5 up 5!!!!!!interface FastEthernet0/0 ip address 23.0.0.2 255.255.255.0 ip nat outside ip virtual-reas ...

Cisco catalyst 9500堆叠配置

开启stackwise virtual 功能,并配置机框编号123456789> enable \\进入全局模式# switch 1 renumber 2 \\配置机框编号为2# switch 1 priority 5 \\配置优先级,可选值为1-15# configure terminal \\进入全局配置模式(config)# stackwise-virtual (config-stackwise-virtual)# domain 2# write memory # reload \\保存配置并重启

配置stackwise virtual 链路123456配置模式下进入端口视图#(config) int ten1/0/2#(config-if) stackwise-virtual link 1# write memory # reload \\保存配置并重启

配置双活DAD(Dual-Actice-Detection)检测1234567使用一个业务口,光口或者电口均可配置模式下进入端口视图,#(config) int g1/0/48#(config-if) stackwise ...

Cisco ASA SSLVPN 可信证书配置

创建trustpoint1234567891011fqdn = 证书绑定的域名subject-name = 证书绑定的域名enrollment terminal无需配置keypair示例命令: crypto ca trustpoint vpn_point enrollment terminal fqdn vpn.xx.com subject-name vpn.xx.com no ca-check

证书导入12345678910111213141516示例命令:crypto ca import vpn_point pkcs12 ebe111Enter the base 64 encoded pkcs12. //此处提示需要导入由base64编码的证书文件-----BEGIN PKCS12----- #证书内容-----END PKCS12-----quitWARNING: CA certificates can be used to validate VPN connections,by default. Please adjust the validation ...